美国服务器在现代网络架构中,动态主机配置协议(DHCP)是实现IP地址自动化管理的核心组件,而DHCP侦听(DHCP Snooping)则作为关键的安全机制,广泛应用于美国数据中心及企业级美国服务器环境中。该技术通过过滤非法DHCP服务器流量,防止私接设备导致的IP冲突与中间人攻击,保障美国服务器网络稳定性和数据安全性。本文小编将从技术原理、配置步骤、命令解析及防御价值四个维度展开深度剖析,助力运维人员构建可信的美国服务器网络边界。

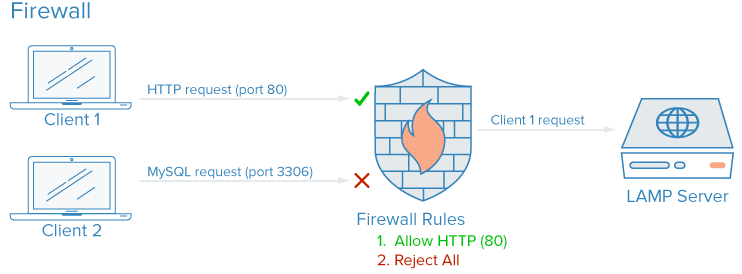

DHCP侦听是一种美国服务器二层网络防护技术,其核心目标是建立“信任端口”模型,阻断非授权DHCP Server响应报文,同时记录合法客户端的IP分配关系。具体运作分为三个阶段:

交换机对所有接口接收到的DHCP请求(DHCPDISCOVER/REQUEST)进行监听,区分客户端与美国服务器角色。仅允许来自预定义“信任端口”的DHCP Offer/ACK响应通过,其余端口默认丢弃。

当合法客户端成功获取IP后,美国服务器交换机自动创建包含以下字段的绑定条目:

MAC Address: 终端物理地址 Assigned IP: 分配的IPv4地址 VLAN ID: 所属虚拟局域网标识符 Port Number: 接入交换机的具体端口号

此表可用于美国服务器后续的安全策略联动(如ARP检测、IP Source Guard)。

伪造的DHCP Server响应(未经过认证的设备发送OFFER/ACK) 同一MAC地址在短时间内多次申请不同IP(DDoS放大攻击特征) 跨VLAN非法跳转的DHCP请求(违反分区隔离原则)

注:典型应用场景包括金融交易系统防篡改、医疗影像设备防蹭网、美国服务器云计算平台租户隔离等场景。

二、基于Cisco设备的完整配置流程(以USG系列防火墙为例)

以下是在美国服务器主流厂商设备上启用DHCP侦听的标准操作指南,涵盖基础设置、高级策略与排错指令。

enable configure terminal

# 在所有参与DHCP交互的VLAN上启用DHCP Snooping

ip dhcp snooping vlan 10,20,30 # 根据实际业务VLAN修改编号 ip dhcp snooping information option allow-untrusted radius-server host 192.168.1.10 key cisco123 # 可选:集成RADIUS认证增强安全性 exit

> 关键点说明:必须在美国服务器每个需要保护的VLAN声明启用;allow-untrusted参数决定是否放行未知来源的INFORMATION类报文。

interface GigabitEthernet0/1 description Uplink_to_Core_Switch switchport mode trunk switchport trunk allowed vlan 10,20,30 ip verify source port-security # 同时开启源地址校验 duplex auto speed auto no cdp enable spanning-tree guard root # 防止BPDU操纵导致拓扑变更 !

# 将面向用户的下行口设为不信任端口(默认状态可省略显式声明)

interface range GigabitEthernet0/2 - 48 switchport access vlan 10 switchport mode access ip dhcp snooping limit rate 10 # 限制单端口最大DHCP请求速率,防暴力扫描 storm-control broadcast strict # 抑制广播风暴影响范围 exit

> 最佳实践:建议将打印机、IP电话等固定设备接入专用VLAN,避免占用美国服务器宝贵的办公网IP池资源。

对于关键美国服务器或物联网设备,可采用持久化绑定防止IP漂移:

ip dhcp snooping binding mac-address 00:1B:44:11:3A:B7 vlan 10 192.168.10.5 lease infinite

show ip dhcp snooping binding

> 注意:lease infinite表示无限期租用,适用于不应频繁变更美国服务器IP的重要资产。

show ip dhcp snooping statistics

monitor session 1 destination interface gigabitethernet0/1 both rx-only filter internal-snooping-events

logging buffered informational output trap enable copy running-config startup-config # 保存配置文件至启动项

> 常见故障定位:若美国服务器用户发现大量Invalid DHCP Response计数增长,需重点排查是否存在私自架设的无线路由器或仿冒服务器。

|

攻击类型 |

未启用DHCP侦听后果 |

启用后的处置方式 |

|

Rogue DHCP Server |

下发错误网关/DNS导致流量劫持 |

实时阻断伪造响应,终端获得空值IP |

|

Denial-of-Service |

耗尽地址池使新设备无法联网 |

按端口限速+MAC锁定双重防护 |

|

Man-in-the-Middle |

ARP欺骗结合虚假DHCP完成横向渗透 |

配合DAI(Dynamic ARP Inspection)杜绝伪装 |

|

Client Impersonation |

克隆合法MAC骗取双份IP造成混乱 |

基于端口+MAC+VLAN三元组精确识别末端设备 |

随着美国服务器SDN架构普及,DHCP侦听正从单一设备功能演变为软件定义网络(SDN)控制器的统一策略执行点。例如,VMware NSX可将逻辑交换机层面的DHCP策略推送至分布式防火墙,实现美国服务器东西向流量的东西向微分段防护。未来趋势聚焦于:

AI驱动的异常行为基线学习(如突发的高频率RENEW请求预示扫描行为) 零信任模式下的身份持续验证(结合802.1X/NAC实现动态准入控制) 云原生环境的容器化适配(Calico Network Policy直接集成DHCP元数据)

DHCP侦听虽看似简单的二层过滤机制,实则是美国服务器应对内部威胁的第一道防线。通过精细化的信任域划分、实时的流量画像以及与其他安全技术的深度整合,它能显著降低因美国服务器配置失误或恶意破坏引发的业务中断风险。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!